Продолжаем знакомиться с устройством ГосСОПКИ, НКЦКИ и требованиями ФСТЭК. В этой части материала – подробно о НКЦКИ и всем, что происходит с данными.

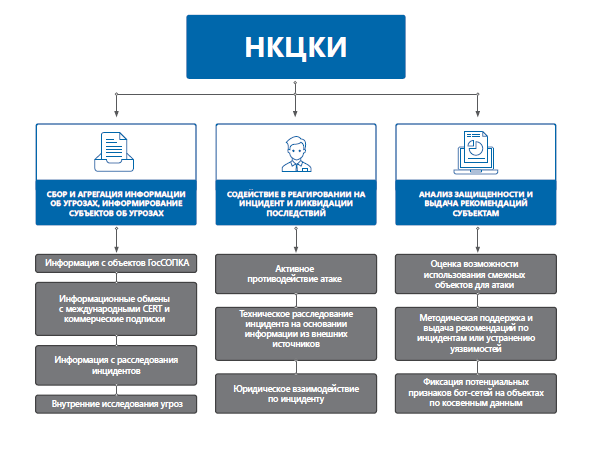

НКЦКИ расшифровывается как «национальный координационный центр по компьютерным инцидентам», и выступает в роли огромного информационного хаба. Это источник знаний о новых и актуальных угрозах безопасности информации, которая может стать востребованной любым из участников информационного обмена в ГосСОПКА, и предоставляемая информация носит именно практический характер защиты от новых угроз и повышения защищенности конкретного объекта.

Чем занимается НКЦКИ?

Поскольку НКЦКИ это в первую очередь регулятор и координатор от государства, его функционал не слишком широк – основной задачей для контролера выступает координация деятельности субъектов ГосСОПКА. В список задач входит анализ информации, получаемой от субъектов ГосСОПКА, взаимодействие с субъектами КИИ, обмен информацией о компьютерных инцидентах с органами иностранных государств, и рассылка уведомлений об угрозах и способах противодействия. Это связано с тем, что какого-то единого собственника у ГосСОПКА нет, и, так как все создаваемые центры принадлежат их владельцам, зачастую из очень разных сфер, то наблюдение и сбор данных о самых разных атаках и защитах – это самый рациональный способ управления таким разрозненным сообществом.

Несмотря на то, что НКЦКИ подведомственен ФСБ, касается это большей частью выдачи лицензий и учетности - непосредственно исполнением процедур по взысканию или наказанию они не занимаются, выдавать ордеры или штрафы не могут, а сами сотрудники НКЦКИ не являются представителями ФСБ. Задача НКЦКИ проще – предоставить участникам информационного обмена необходимые сведения для защиты от компьютерных атак, направляя сообщения об уязвимостях в ПО и бюллетени безопасности со сводкой актуальных угроз. Эти данные извлекаются непосредственно из ГосСОПКА, огромного «озера данных», где скапливается информация со всей страны о произошедших киберинцидентах.

Что я, как участник, буду передавать НКЦКИ? Что будет с моими данными?

Разберемся подробнее, что случается после того, как подключение к ГосСОПКА успешно завершается. Независимо от того, создавали ли вы его сами на предприятии или воспользовались аутсорсинговым центром с лицензией, центр ГосСОПКА передаст в НКЦКИ следующие данные:

- наименование заказчика / субъекта КИИ, имеющиеся объекты КИИ;

- категорию объектов КИИ (если применимо);

- перечень используемого ПО;

- перечень используемого телеком-оборудования и СЗИ;

- информацию об уязвимостях (при наличии);

- сведения об операторе связи, провайдере хостинга и выделенном блоке маршрутизируемых в интернете IP-адресов;

- сведения о полных доменных именах, используемых в интернете.

Эта информация помогает НКЦКИ актуализировать и персонализировать для потребителей передаваемые бюллетени по безопасности, чтобы, например, в организацию, где все процессы построены на Windows-стеке, не приходила сводка уязвимостей по Astra Linux. Данные об операторах связи, доменных именах и открытых IP-адресах нужны НКЦКИ для выявления атак на критическую инфраструктуру на магистральных сетях связи и поиска информации об уязвимостях в даркнете.

В каком виде данные передаются в ГосСОПКА?

Формат карточек компьютерных атак и инцидентов, в соответствии с которым НКЦКИ ожидает получать сообщения от субъектов КИИ, опубликован на сайте safe-surf.ru. Общие же требования к содержанию карточек описаны в приказе ФСБ России № 367 от 24.07.2018 г.

Согласно документу, в ГосСОПКА передаются: дата, время, местонахождение или географическое местоположение объекта КИИ, на котором произошёл компьютерный инцидент; наличие причинно-следственной связи между компьютерным инцидентом и компьютерной атакой; связь с другими компьютерными инцидентами (при наличии); состав технических параметров компьютерного инцидента; последствия компьютерного инцидента.

При этом сотрудники НКЦКИ могут запросить дополнительную информацию по инциденту (например, часть трафика, где была зафиксирована кибератака, файлы вредоносной программы для последующего анализа и т. д.). Эти полученные от участников ГосСОПКА карточки становятся основным источником для формирования бюллетеней по безопасности, которые рассылает НКЦКИ. Все эти данные имеют значение: условная атака на условный ЗАГС со слабой защитой условным же вирусом-шифровальщиком будет оценена в рамках своей важности, в то время как подобный вирус в банковской системе не пробьется даже сквозь базовый файервол и в сводки с пометкой «Опасно! Всеобщая паника!» не попадет.

Что происходит внутри НКЦКИ

Все данные об инцидентах от субъектов КИИ (через ГосСОПКА и другие каналы связи, например электронную почту) поступают во внутреннюю IRP-систему НКЦКИ, где под каждое сообщение заводится карточка. Для каждой из карточек прописывается свой регламент (playbook), назначается ответственный, происходят обогащение полученных данных и выдача рекомендаций по реагированию.

Проверив источники атаки по внутренним репутационным базам НКЦКИ, в каждом отдельном случае принимаются решения, а если угроза представляет опасность и для других субъектов ГосСОПКА и о ней имеет смысл сообщить всем субъектам КИИ, им направятся уведомления о признаке компьютерного инцидента.

НКЦКИ также помогает в выявлении инцидентов путём анализа пользовательского DNS-трафика, анализирует подозрительные почтовые сообщения или файлы.

Как SOC обрабатывает бюллетени по ИБ

SOC – центра мониторинга и реагирования на киберинциденты, в который стекается вся информация из центров ГосСОПКА, заключивших соглашение с НКЦКИ. Полученная таким образом информация о выявленных НКЦКИ уязвимостях стекается в службу специально выделенных аналитиков угроз, где специалисты проверяют, насколько опасны для инфраструктуры заказчика указанные в бюллетене уязвимости, а также запускают на SIEM заказчика ретроспективный поиск индикаторов компрометации, если это необходимо. То есть, уже имея список примерных угроз и направлений атаки из бюллетеня, специалисты начинают мониторинг по выделенным областям.

Если актуальность выявленных угроз для одного или нескольких заказчиков подтверждается, то дежурные аналитики формируют уведомления о проверке на наличие угрозы. Сервис-менеджеры рассылают заказчикам эти уведомления, отслеживают факт их получения, проведения проверок и результаты. Если же дежурные смены заказчика не реагируют, то аналитики SOC эскалируют запросы по заранее опредёленным цепочкам: звонят CISO заказчика или будят ночью гендиректора и собственников. Параллельно этому группы CERT (внутри SOC) начинают работу по эмуляции атаки для формирования правил определения SIEM-системами и сигнатур на блокировку для средств защиты информации.

Процесс анализа включает в себя и реверс-инжиниринг (разбор на винтики) вредоносных программ, и их запуск в изолированных средах исполнения (на отдельных серверах, не подключенных к основной системе, в безопасной «песочнице», где, даже выйдя из-под контроля, они бы не смогли навредить). Получив правила детектирования (распознания угрозы), специалисты по мониторингу и реагированию ставят их на отслеживание в SIEM-системе и проводят ретроспективную (постфактум) проверку инцидента. В это же время специалисты OSINT ищут информацию о других фактах компрометации заказчиков в даркнете или обсуждение уязвимости на хакерских форумах. В итоге данные об инциденте попадают в единую базу знаний и в будущем ИБ-специалисты смогут использовать сформированные правила детектирования для того, чтобы оперативно выявлять и пресекать попытки эксплуатации подобных уязвимостей.

Вот такая непростая и комплексная система скрывается за казалось бы формальным требованием подключиться к ГосСОПКА, выполняемым многими из-за опасений навлечь административный или даже уголовный гнев на свою голову.

Кто и как строит ГосСОПКА для предприятий? Конкретные продукты

С вступлением в силу Закона и подзаконной нормативной базы окончательно поставлена точка в вопросе необходимости обеспечения информационной безопасности КИИ. Защищать КИИ нужно! И делать это придется планомерно и на регулярной основе всем организациям, которые осуществляют деятельность в банковской и кредитно-финансовой сфере, в областях здравоохранения, науки, транспорта, связи, энергетики и ТЭК, а также оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленностях.

Начать необходимо с инвентаризации собственной информационной инфраструктуры, что позволит выявить потенциальные значимые объекты КИИ. После чего провести их категорирование и сформировать набор требований по обеспечению безопасности, и затем создать и обеспечить эксплуатацию соответствующей системы защиты. Для создания системы защиты потребуются качественные СрЗИ, подтвержденные сертификатами соответствия регуляторов (ФСТЭК России и ФСБ России), а также наличие квалифицированного персонала.

Поскольку процесс оптимизации предприятия под требования законодательства не отличается особой простотой, порой доверить ее в чужие руки будет более логичным решением. Конечно, создать центр можно и самостоятельно, если в компании достаточно компетентных специалистов и есть время на отладку процессов и подбор решений – в идеале, так и следует подходить к процессу подключения к ГосСОПКА.

На практике, если вы субъект КИИ, быстрее и дешевле доверить все это дело уже получившим лицензию компаниям, готовым взять на себя все связанные вопросы – как «подружить» оборудование, что взять из реестровой техники, какой класс защиты нужен предприятию и т.д. Если говорить о конкретных компаниях, то успешно подключают крупных игроков рынка спецы из Positive Technologies. Так как компания полностью сосредоточена на инфобезопасности, включая разработку собственных продуктов, опыта в области им не занимать. Единственный минус – работать напрямую с заказчиком эти титаны рынка ИБ не могут, оперируя через вендоров, однако с этим может помочь любой системный интегратор, имеющий партнерский статус – например, мы, компания ВБК. Подробнее о плюсах работы с PT можно прочесть на официальном сайте, а получить бесплатную подробную консультацию по интеграции – здесь, заполнив форму обратной связи или позвонив по номеру, указанному в шапке сайта.