Оценка исходного состояния и внедрение новой технологии с наибольшей эффективностью.

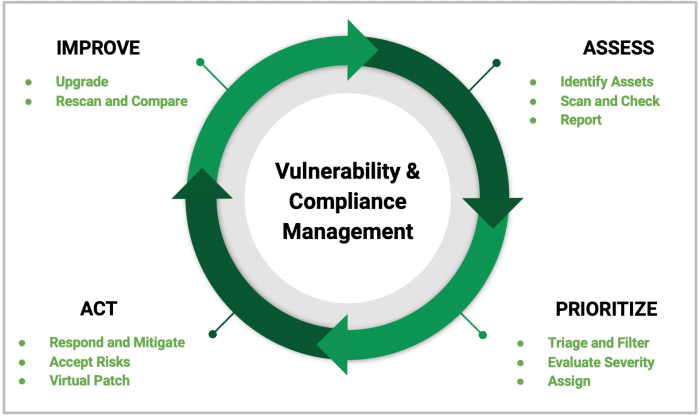

Уязвимости программ, ошибки конфигурации, неучтённые ИТ-активы есть в любой организации. Какие-то недочёты более опасны с точки зрения информационной безопасности, какие-то — менее, но в любом случае они открывают злоумышленникам путь во внутреннюю инфраструктуру компании. Сократить количество возможных и существующих киберугроз можно с помощью контроля уязвимостей (Vulnerability Management, VM). Это процесс, который состоит из регулярной инвентаризации инфраструктуры, сканирования, обработки результатов сканирования, построения плана устранения уязвимостей с их последующей ликвидацией и контроля за выполнением поиска и устранения брешей.

Для эффективного контроля уязвимостей в компании перед его запуском необходимо выполнить ряд подготовительных этапов: провести оценку ИТ-инфраструктуры, определить текущие ИБ-процессы, определиться с кругом лиц, занимающихся управлением и т.д. Подробнее рассмотрим часто возникающие вопросы и сам процесс внедрения.

Предварительный анализ

Запустить VM сразу же после установки необходимых компонентов не получится – для эффективной, а не формальной работы системы потребуется провести подготовительную работу. Начать стоит с оценки уже существующих ИБ-процессов, анализа подготовки персонала, наличия инструментов и способов сканирования. Попытка пренебречь этими подготовительными шагами приведет к тому, что VM и уязвимости будут существовать отдельно друг от друга.

Оценивая процессы ИБ, стоит ответить на следующие вопросы:

- Есть ли сейчас процесс контроля всех ИТ-активов компании и насколько он эффективен?

- Есть ли сейчас процесс поиска уязвимостей в ПО, насколько он регулярен и эффективен?

- Есть ли сейчас процесс устранения уязвимостей, насколько он регулярен и эффективен?

- Есть ли во внутренней ИБ-документации описание контроля уязвимостей и все ли с этими документами ознакомлены?

Честный ответ на перечисленные вопросы позволит дать реалистичную оценку положению компании и внедрить такой процесс контроля, который сведет к минимуму количество уязвимостей и ошибок. К примеру, у предприятия уже присутствует инструмент контроля, однако нет специалистов, способных им эффективно управляться либо, напротив, специалисты есть, но сам инструмент устарел и не соответствует актуальным требованиям отрасли. В таких случаях, хотя формально ответ на вопрос о наличии контроля уязвимостей положительный, на практике значительная часть ИТ-ресурсов может не попадать в поле зрения сканера или результаты сканирования могут трактоваться некорректно.

Ответы на указанные выше вопросы формируются в виде отчета, наглядно отражающего принцип работы с процессами в компании и недостатки, присутствующие в них. Вооружившись таким подспорьем, можно приступать к выбору инструмента сканирования.

Выбор инструмента сканирования

Рынок предлагает различные варианты – от самообслуживания путем продажи сканера, до экспертного сервиса. Сканеры могут размещаться в облаке или на периметре компании, мониторить хосты с помощью агентов или без них, а также использовать разные источники данных для пополнения своих баз уязвимостей.

На этом этапе стоит ответить на следующие вопросы:

- Как построена ИТ-инфраструктура организации и насколько она специфична?

- Есть ли региональные особенности в работе организации?

- Много ли удалённых хостов?

- Есть ли штатные специалисты для обслуживания сканера?

- Есть ли финансовые резервы для закупки собственного ПО?

- Кто и как будет осуществлять работы по запуску сканирования и обрабатывать полученные результаты?

Оценка и формирование процессов взаимодействия ИБ- и ИТ-команд

Для эффективной работы необходимо грамотно выстраивать процессы между двумя службами, несущими на себе все бремя ответственности за безопасность компании – ИТ-командой, устраняющей уязвимости, и ИБ-командой, обнаруживающей их. В небольших компаниях эти обязанности могут и вовсе лежать на плечах одного отдела или даже сотрудника. Независимо от размера команды, в результате ее работы должен быть сформирован согласованный и синхронный процесс устранения уязвимостей. Стоит помнить, что основной причиной проблемного внедрения является несработанность ответственных команд, а также отсутствие четкой системы шагов и сроков исполнения – при этом процесс выработки удобной и эффективной для всех сторон системы может занять год и более.

Внедрение процесса контроля уязвимостей

Оценив эффективность и наличие процессов, определившись с подходящим способом организации контроля уязвимостей и инструментом сканирования, а также регламентировав взаимодействие между командами, можно приступать ко внедрению контроля уязвимостей. Здесь можно дать такой совет: не стоит сразу загружать этот процесс всеми функциональными модулями, доступными в инструментах сканирования. Если в организации не было постоянного мониторинга, то, скорее всего, ИБ- и ИТ-команды испытают сложности в коммуникации. Это может привести к конфликтам и несоблюдению KPI и SLA. Лучше внедрять VM постепенно. Можно проводить полный цикл контроля уязвимостей (инвентаризация, сканирование, обработка, контроль) с меньшими темпами, например сканируя всю инфраструктуру раз в квартал, а критические для бизнеса сегменты — раз в месяц. Где-то через год ваши команды смогут «сработаться», найти и устранить основные уязвимости, понять явные недостатки своих процессов и предоставить план по их устранению. Впоследствии это увеличит скорость и эффективность контроля уязвимостей. Дополнительно можно привлекать внешних экспертов, которые помогут значительно сократить рутинную работу для штатных сотрудников компании. Например, сервис-провайдера можно привлекать к проведению инвентаризации и сканирования, к обработке результатов. Сервисный подход также поможет руководителям планировать работы и следить за ходом их выполнения. Так, например, если из отчёта провайдера видно, что найденные при предыдущем сканировании уязвимости так и не закрыты, руководитель, посмотрев SLA своих сотрудников, поймёт, что либо ИБ-отдел не успевает передавать данные о сканировании, либо ИТ — исправлять выявленные ошибки.

Продукты для внедрения

Комплексные продукты могут принять на себя часть нагрузки, обычно лежащей на специалистах ИБ и ИТ-команд. К таким универсальным решениям относится, к примеру, система MaxPatrol 8, предназначеная для обеспечения контроля защищенности и соответствия стандартам безопасности информационных систем. В основе MaxPatrol 8 механизмы тестирования на проникновение, системных проверок и контроля соответствия стандартам. Это позволяет получать объективную оценку состояния защищенности IТ-инфраструктуры в целом, а также отдельных подразделений, узлов и приложений, что необходимо для своевременного обнаружения уязвимостей и предотвращения атак с их использованием.

Провести бесплатный аудит, выявляющий потребности в доработке или созданию системы контроля уязвимостей, можно в нашей компании. Обратиться за консультацией можно через форму обратной связи на сайте или связавшись с нами через отдел продаж.